La IV Commissione ( Difesa) della Camera dei deputati, nella seduta del 21 dicembre 2017, ha approvato all'unanimità il documento conclusivo  dell'indagine conoscitiva sulla sicurezza e la difesa nello spazio cibernetico. Lo svolgimento dell'indagine era stato deliberato nella seduta del 26 gennaio 2016. L'attività di indagine si è articolata principalmente in audizioni

dell'indagine conoscitiva sulla sicurezza e la difesa nello spazio cibernetico. Lo svolgimento dell'indagine era stato deliberato nella seduta del 26 gennaio 2016. L'attività di indagine si è articolata principalmente in audizioni  di soggetti competenti e qualificati rispetto al tema e in sopralluoghi e visite di studio al di fuori della sede parlamentare.

di soggetti competenti e qualificati rispetto al tema e in sopralluoghi e visite di studio al di fuori della sede parlamentare.

A sua volta la Delegazione italiana all'Assemblea NATO ha promosso, presso la Camera dei deputati, un ciclo di conferenze dedicate al tema della sicurezza cyber ritenendo opportuno un approfondimento a livello parlamentare di alcuni aspetti: la complessità del dominio cyber, la sua trasversalità nei più tradizionali dominii terrestre, marittimo ed aereo, la minaccia rappresentata dai sempre più frequenti attacchi cibernetici e la necessità di creare un rapporto continuo e costante con il mondo privato per realizzare sinergie e convergenza delle migliori risorse che richiedono una comprensione puntuale ed approfondita della materia anche al fine di coltivare una corretta cultura cyber e sviluppare un efficace sistema di sicurezza. Invitando esperti del settore, nel campo della ricerca e dell'industria della difesa, la nuova frontiera della minaccia cyber è stata analizzata nella prospettiva italiana, ma anche in quella americana ed israeliana.

apri tutti i paragrafi

Da tempo il tema della difesa cibernetica costituisce oggetto di analisi da parte di coloro che a livello accademico, politico, istituzionale e militare dedicano attenzione al maturare di nuove minacce alla sicurezza del paese e dei singoli cittadini.

In tali contesti lo spazio cibernetico è inteso ormai come un nuovo fondamentale campo di battaglia e di competizione geopolitica dell'umanità ed è opinione ormai consolidata quella secondo la quale " le prossime guerre tra gli Stati non saranno certamente condotte soltanto con i tradizionali strumenti di offesa e di difesa via terra, mare e aria, ma saranno accompagnate e probabilmente iniziate con attacchi perpetrati attraverso lo spazio cibernetico, i quali sono suscettibili di infliggere al nemico danni gravissimi, con effetti sulla società che gli esperti considerano paragonabili a quelli di un conflitto combattuto con armi convenzionali".

Muovendo da queste premesse la Commissione difesa della Camera, nel gennaio del 2016, ha deliberato di svolgere un'indagine conoscitiva sul tema della difesa cibernetica al fine di individuare, nell'ambito delle proprie competenze, lo stato attuale della minaccia cibernetica, le misure di difesa cibernetica nazionale e le eventuali iniziative da intraprendere.

L'attività di indagine si è articolata principalmente in audizioni di soggetti competenti e qualificati rispetto al tema. In particolare, la Commissione ha audito il Capo di stato maggiore della difesa, generale Claudio Graziano (25 gennaio 2017); il Consigliere militare del Presidente del Consiglio dei ministri, generale di divisione Carmine Masiello (27 luglio 2016); il Capo del VI Reparto Sistemi C4I e Trasformazione dello stato maggiore della difesa, ammiraglio di divisione Ruggero Di Biase (9 marzo 2016); il Comandante del Centro Intelligence Interforze, nonché Capo del Nucleo iniziale di formazione dell'allora costituendo Comando interforze per le operazioni cibernetiche (CIOC), generale di brigata aerea Giandomenico Taricco (9 marzo 2016); il Direttore generale dell'Istituto superiore delle comunicazioni e delle tecnologie dell'informazione (ISCOM), nella sua qualità di Responsabile del CERT Nazionale, Rita Forsi (7 giugno 2016); il Direttore generale dell'Agenzia per l'Italia digitale, Antonio Samaritani (15 giugno 2016), unitamente al dirigente responsabile del CERT Pubblica Amministrazione (operante presso l'Agenzia), Mario Terranova (15 giugno 2016); nonché alcuni esperti, e segnatamente Roberto Baldoni (Direttore del Centro di ricerca Sapienza in cyber intelligence e information security) (9 febbraio 2016), Stefano Silvestri (Past President e membro del comitato direttivo dell'Istituto affari internazionali (IAI)) (16 febbraio 2016), Tommaso De Zan (Assistente alla ricerca nell'area sicurezza e difesa dello stesso IAI) (16 febbraio 2016), Alessandro Politi (Direttore della NATO Defense College Foundation) (8 marzo 2016), Andrea Margelletti (Presidente del Centro Studi Internazionali (CeSI)) (28 aprile 2016) e Stefano Mele (esperto in diritto delle tecnologie, privacy e sicurezza delle informazioni, consulente in materia di cyber-security, cyber-intelligence, cyber-terrorism e cyber-warfare) (28 aprile 2016). Quanto alle imprese attive nel settore, la Commissione ha rinunciato alle loro audizioni, sebbene previste dal programma dell'indagine, in considerazione della difficoltà di selezionare un numero contenuto di soggetti da ascoltare. La Commissione ha dunque preferito invitare quelle aziende che avevano manifestato la volontà di rappresentare la propria esperienza a trasmettere una relazione scritta sui temi oggetto dell'indagine. All'invito hanno risposto con propri contributi, che sono stati acquisiti agli atti dell'indagine, Leonardo Spa e Hewlett Packard Enterprise. La Commissione ha inoltre effettuato attraverso proprie delegazioni tre missioni di studio per visitare le sedi del Comando C4 Difesa e del Centro Intelligence Interforze (CII), a Roma, nonché del Security Operation Center (SOC) di Leonardo Spa, a Chieti. Essenziale complemento dell'indagine conoscitiva, ancorché formalmente non comprese nel suo programma in quanto svolte congiuntamente con la Commissione Affari costituzionali, sono state le audizioni del Presidente dell'autorità Garante per la protezione dei dati personali, Antonello Soro (7 marzo 2017), e del Direttore generale del Dipartimento delle informazioni per la sicurezza (DIS), prefetto Alessandro Pansa (14 giugno 2017). L'audizione del Direttore generale del Dipartimento delle informazioni per la sicurezza (DIS) ha segnato un momento di approfondimento di particolare rilievo in quanto si è trattato dell'unica audizione svolta dopo la pubblicazione (avvenuta sulla Gazzetta Ufficiale del 13 aprile 2017) del DPCM 17 febbraio 2017, che ha rivisto gli indirizzi per la protezione cibernetica e la sicurezza informatica nazionali dettati dal precedente decreto 24 gennaio 2013, riformando in modo significativo l'architettura istituzionale nazionale di sicurezza e difesa nello spazio cibernetico.

Nel febbraio 2017, nella fase conclusiva dell'indagine conoscitiva, il Governo Gentiloni ha emanato la nuova direttiva recante indirizzi per la protezione cibernetica e la sicurezza informatica nazionale.

Nel nuovo assetto strategico al Presidente del Consiglio dei ministri viene affidata l'alta direzione e la responsabilità generale della politica dell'informazione per la sicurezza. In tale funzione, egli provvede anche al coordinamento delle politiche dell'informazione per la sicurezza, impartisce le direttive e, sentito il CISR, emana le disposizioni necessarie per l'organizzazione e il funzionamento del Sistema di sicurezza cibernetica.

Il DPCM, nelle more del recepimento della direttiva NIS, rafforza, in particolare, il ruolo del CISR, che emanerà direttive con l'obiettivo di innalzare il livello della sicurezza informatica del Paese e si avvarrà in questa attività del supporto del coordinamento interministeriale delle amministrazioni CISR tecnico e del DIS.

Nello specifico, con il nuovo DPCM è il direttore generale del DIS a dover adottare le iniziative idonee a definire le necessarie linee di azione per innalzare i migliorare i livelli di sicurezza dei sistemi e delle reti, perseguendo, in particolare, l'individuazione e la disponibilità dei più adeguati e avanzati supporti tecnologici. Per la realizzazione di tali iniziative, "è previsto il coinvolgimento del mondo accademico e della ricerca, con la possibilità di avvalersi di risorse di eccellenza, così come una diffusa collaborazione con le imprese di settore".

Sempre il Direttore del DIS è chiamato a predisporre gli opportuni moduli organizzativi, di coordinamento e di raccordo, prevedendo il ricorso anche a professionalità delle pubbliche amministrazioni, degli enti di ricerca pubblici e privati, delle università e di operatori economici privati.

Tra le novità c'è che il Nucleo Sicurezza Cibernetica (NSC), composto da rappresentanti dei ministeri principali, delle agenzie di intelligence, del Dipartimento della protezione civile e dell'Agenzia per l'Italia digitale, viene ricondotto all'interno del DIS ed assicurerà la risposta coordinata agli eventi cibernetici significativi per la sicurezza nazionale, in raccordo con tutte le strutture dei ministeri competenti in materia. Infatti, nel campo della prevenzione e della preparazione a eventuali situazioni di crisi cibernetica, spetta al Nucleo Sicurezza Cibernetica:

- promuovere la programmazione e la pianificazione operativa della risposta a situazioni di crisi cibernetica da parte delle amministrazioni e degli operatori privati interessati e curare l'elaborazione delle necessarie procedure di coordinamento interministeriale;

- mantenere attiva, 24 ore su 24, 7 giorni su 7, l'unità per l'allertamento e la risposta a situazioni di crisi cibernetica;

- valutare e promuovere procedure di condivisione delle informazioni, anche con gli operatori privati interessati, al fine di diffondere gli allarmi relativi ad eventi cibernetici e per la gestione delle crisi;

- acquisire le comunicazioni circa i casi di violazione o dei tentativi di violazione della sicurezza o di perdita dell'integrità dal Ministero dello sviluppo economico, dagli organismi di informazione per la sicurezza, dalle Forze di polizia e, in particolare, dal CNAIPIC, nonché dalle strutture del Ministero della difesa e dai CERT;

- promuovere e coordinare, in raccordo con il Ministero dello sviluppo economico e con l'Agenzia per l'Italia digitale, per i profili di rispettiva competenza, lo svolgimento di esercitazioni interministeriali, ovvero la partecipazione nazionale in esercitazioni internazionali che riguardano la simulazione di eventi di natura cibernetica;

- costituire il punto di riferimento nazionale per i rapporti con l'ONU, la NATO, l'UE e le altre organizzazioni internazionali e gli altri Stati, ferme restando le specifiche competenze del Ministero dello sviluppo economico, del Ministero degli affari esteri e della cooperazione internazionale, del Ministero dell'interno, del Ministero della difesa e delle altre amministrazioni interessate dalla normativa vigente, assicurando comunque in materia ogni necessario raccordo.

Nello specifico campo dell'attivazione delle azioni di risposta e ripristino rispetto a situazioni di crisi cibernetica, il Nucleo Sicurezza Cibernetica:

- riceve, anche dall'estero, le segnalazioni di eventi cibernetici e dirama gli allarmi alle amministrazioni e agli operatori privati;

- valuta se l'evento assuma dimensioni, intensità o natura tali da non poter essere fronteggiato dalle singole amministrazioni competenti in via ordinaria, ma richieda l'assunzione di decisioni coordinate in sede interministeriale;

- informa tempestivamente il Presidente del Consiglio dei ministri, per il tramite del Direttore generale del DIS, sulla situazione in atto.

Il Nucleo riferisce direttamente al direttore generale del DIS per la successiva informazione al Presidente del Consiglio dei ministri e al Comitato interministeriale per la sicurezza della Repubblica (CISR).

In sintesi, nel nuovo programma strategico, il Sistema delle informazioni per la sicurezza acquisisce un ruolo strategico sia nella fase di indirizzo tecnico sia in quella operativa.

A sua volta il CISR viene rafforzato anche alla luce di quanto già stabilito nella legge 11 dicembre 2015, n. 198. In particolare, al CISR viene assegnata la facoltà di emanare direttive al fine di innalzare il livello della sicurezza informatica del Paese, avvalendosi a tal fine del supporto del CISR Tecnico e del Dipartimento per le Informazioni e la Sicurezza (DIS). Viene meno sia il Comitato Scientifico, sia il cosiddetto NISP, entrambe strutture tecniche precedentemente poste a supporto del CISR.

Lo spostamento del Nucleo per la sicurezza cibernetica dalla competenza dell'Ufficio del Consigliere militare di Palazzo Chigi a quella del Dipartimento delle informazioni per la sicurezza (DIS) sembra rispondere all'esigenza di una maggiore agilità della catena di comando e di un maggiore coordinamento con tutte le strutture istituzionali previste nel nuovo quadro strategico.

Infine è stato attribuito al Ministero dello sviluppo economico il compito di istituire un centro di valutazione e certificazione nazionale per la verifica dell'affidabilità della componentistica delle apparecchiature ICT che vengono utilizzate da parte della pubblica amministrazione nelle strutture critiche e nelle strutture strategiche ed è stato inoltre previsto l'accesso alle banche dati dei soggetti privati e ai cosiddetti SOC (security operation center) dal parte del DIS, in modo tale da poter avere una visione unitaria del sistema.

In linea con quanto previsto dal DPCM del 17 febbraio 2017, nel marzo del 2017 il Governo ha adottato il nuovo Piano nazionale per la protezione cibernetica e la sicurezza informatica. Il Piano rappresenta il documento operativo di breve periodo nel quale vengono individuate le priorità, gli obiettivi specifici e le linee d'azione per dare concreta attuazione a quanto descritto nel Quadro Strategico.

Come evidenziato nel corso dell'audizione del Direttore Generale del DIS, il nuovo piano non rappresenta "un mero aggiornamento del passato, ma è una nuova idea, una nuova formulazione del piano nazionale. (…) Questo piano ha redatto una road map attraverso la quale bisognerà portare avanti un processo che coinvolgerà tutti gli attori per il potenziamento e la renderizzazione di tutti gli obiettivi e le iniziative che sono state portate avanti".

In particolare, sono indicati i seguenti undici indirizzi operativi:

- potenziamento delle capacità di intelligence, di polizia e di difesa civile e militare;

- potenziamento dell'organizzazione e delle modalità di coordinamento e di interazione a livello nazionale tra soggetti pubblici e privati;

- promozione e diffusione della cultura della sicurezza informatica. Formazione e addestramento;

- cooperazione internazionale ed esercitazioni;

- operatività delle strutture nazionali di incident prevention, response e remediation;

- interventi legislativi e compliance con obblighi internazionali;

- compliance a standard e protocolli di sicurezza;

- supporto allo sviluppo industriale e tecnologico;

- comunicazione strategica;

- risorse;

- implementazione di un sistema di cyber risk management nazionale.

Gli elementi acquisiti nel corso dell'indagine conoscitiva hanno permesso alla Commissione difesa di formulare talune considerazioni conclusive in merito al tema della difesa cibernetica, con particolare riferimento alla complessità delle questioni che riguardano l'approntamento di un adeguato sistema di risposta alle minacce provenienti dal cyber space e allo sviluppo di capacità cibernetiche utilizzabili per scopi militari.

In via preliminare nelle conclusioni si precisa che l'indagine conoscitiva è stata limitata ai soli profili di competenza della IV Commissione difesa e pertanto non sono state affrontate dalla Commissione tutta una serie di questioni che sebbene di estrema attualità e rilevanza nel campo della minaccia cibernetica attengono in via prioritaria alle competenze di altre Commissioni.

Al riguardo si pone l'attenzione sul fatto che attualmente la minaccia cibernetica si presenti come una minaccia trasversale, capace di aggredire interessi e ambiti diversi, pubblici e privati, civili e militari.

A fronte della vastità degli interessi potenzialmente aggredibili da un attacco cibernetico, vi è tutta una serie di misure di contrasto la cui attuazione ricade sotto la responsabilità di soggetti diversi, ciascuno dei quali, nell'ambito di una più generale strategia nazionale di sicurezza e difesa cibernetica, è tenuto a proteggere i propri asset ed assicurare una risposta pronta ed efficace alle minacce.

Ciò premesso in via generale, per quanto concerne il tema della difesa cibernetica, il Documento conclusivo approvato dalla Commissione difesa osserva come l'ampia e qualificata platea dei soggetti auditi abbia espresso un orientamento unanime in merito alla necessità di potenziare le capacità nazionali di cyber defence in considerazione dello sviluppo crescente di strumenti cibernetici in ambito militare e al loro utilizzo in situazioni di conflittualità tra Stati.

In linea con l'analisi svolta nel Libro bianco per la sicurezza internazionale e la difesa del 2015 e, da ultimo, nel Piano nazionale per la protezione cibernetica del maggio 2017, la Commissione difesa sottolinea come gli effetti di attacchi cibernetici portati alle reti e ai servizi informatici di un Paese possono essere particolarmente distruttivi e determinare effetti sulla società paragonabili a quelli di un conflitto combattuto con armi convenzionali.

Da qui la necessità di garantire un adeguato sistema di difesa cibernetica che preveda l'acquisizione di una specifica capacità di condurre Computer network operations nella triplice articolazione di operazioni di difesa attiva (Computer network defence), di raccolta informativa (Computer network exploitation) e di attacco (Computer network attack).

A questo riguardo, osserva la Commissione, come emerso nel corso dell'audizione del Capo di Stato maggiore della difesa, generale Graziano, sono state illustrate le caratteristiche fondamentali del progetto relativo alla costituzione di un apposito Comando Interforze Operazioni Cibernetiche (CIOC) e allo sviluppo di specifiche capacità cyber integrate in ambito interalleato, potenzialmente in grado di operare nell'ambito di operazioni congiunte.

L'illustrazione del progetto relativo alla realizzazione del CIOC e all'implementazione delle capacità di cyber defence nazionali ha trovato un generale consenso della Commissione; pur tuttavia nel corso dell'indagine sono state sollevate una serie di questioni di carattere prevalentemente giuridico e normativo che appare opportuno definire preliminarmente alla completa realizzazione del progetto CIOC e all'avvio delle richiamate Computer network operations, con particolare riferimento al loro utilizzo in contesti multilaterali.

La prima questione attiene alla copertura politico-legale delle Computer network operations, con particolare riferimento al Computer network attack e alla definizione delle relative regole d'ingaggio.

La portata potenzialmente distruttiva di taluni strumenti d'arma cibernetici impone necessariamente la definizione di precise regole concernenti i limiti di utilizzabilità di tali apparati e, più in generale della stessa operazione nel cui ambito si trovano ad operare.

In secondo luogo occorre, poi, definire una chiara catena di comando in merito all'avvio di questa tipologia di operazioni, con particolare riferimento a quelle svolte in contesti multilaterali.

Al riguardo, gli elementi raccolti nel corso dell'indagine conoscitiva inducono a ravvisare una lacuna nell'ordinamento giuridico in quanto non esiste allo stato una normativa di carattere generale che, analogamente a quanto recentemente disposto dalla legge n. 145 del 2016 per la partecipazione delle Forze armate italiane a una missione internazionale, definisca i singoli passaggi attraverso i quali è possibile per l'Italia prendere parte ad un'operazione militare che utilizzi sistemi cibernetici.

Al riguardo, le caratteristiche proprie del dominio cibernetico e soprattutto la velocità di azione di un attacco cibernetico sembrano richiedere la definizione di un'apposita normativa di riferimento che tenga conto della rapidità con la quale in ambito militare devono essere assunte le misure di risposta ad un attacco cibernetico.

Al contempo tale disciplina dovrà tener conto del necessario coinvolgimento parlamentare nel procedimento decisionale riguardante l'avvio di un'operazione di difesa cibernetica, analogamente a quanto previsto per l'avvio di un'operazione militare di tipo convenzionale.

Per quanto concerne, poi, gli strumenti operativi a disposizione della Difesa per lo svolgimento di operazioni cibernetiche, un punto di debolezza sottolineato dagli esperti sembra essere rappresentato dai limitati poteri di intelligence che allo stato il quadro normativo nazionale assegna alla Difesa.

Al riguardo, è stato sottolineato come risulti necessario "percepire anche per il settore cibernetico l'importanza dell'intelligence e creare un patrimonio informativo che ci consenta di utilizzarlo ai fini che decidiamo di perseguire".

Tale riflessione appare certamente meritevole di approfondimento anche in vista di eventuali iniziative legislative volte a chiarire i singoli ambiti di competenza dei diversi settori istituzionali nel campo dell'intelligence cibernetica e le necessarie forme di coordinamento in un settore particolarmente strategico nella prevenzione della minaccia cibernetica.

Infine, gli ultimi due elementi di riflessione attengono all'approvvigionamento di dotazioni cibernetiche sicure in ambito Difesa e alle risorse finanziarie da destinare alla difesa cibernetica, con particolare riferimento al campo della ricerca.

Per quanto concerne la prima di queste due tematiche, l'autorevole contributo di esperti del settore ha posto in risalto la necessità di disporre di tecnologie ICT sicure con particolare riferimento ai sistemi di comunicazione e alle banche dati che hanno valore per la sicurezza nazionale. È stato infatti osservato come la vulnerabilità del cyber space siano in gran parte dovute al fatto che la stragrande maggioranza delle reti e dei sistemi che formano il dominio digitale sono stati progettati e realizzati pensando a criteri di usabilità e tutt'al più di resilienza, senza tenere in debito conto fin dall'inizio aspetti di sicurezza.

In tempi più recenti sta invece progressivamente acquisendo una posizione di primaria importanza all'interno di ogni organizzazione che gestisce dati o comunicazioni sensibili la necessità di disporre di sistemi informativi realizzati in maniera sicura. Alcuni paesi hanno imposto, per la realizzazione delle infrastrutture critiche nazionali, l'acquisto di solo hardware certificato, altri l'impiego di prodotti realizzati da ditte nazionali, più facilmente controllabili e monitorabili, con particolare riferimento alla fornitura di materiale militare.

A livello nazionale, nel corso dell'indagine conoscitiva è emersa la necessità non solo di individuare parametri di sicurezza che devono essere garantiti da eventuali fornitori stranieri che intendono partecipare a gare nazionali, ma anche di sviluppare una specifica capacità ICT (Information Communication Technology) in ambito nazionale.

In tale ottica finanziare la ricerca nel settore della sicurezza cibernetica all'interno di un più generale progetto strategico di sicurezza nazionale appare un obiettivo prioritario anche al fine di garantire la realizzazione di applicazioni avanzate, a beneficio di un maggior grado di indipendenza nella prevenzione e gestione dei rischi relativi ai nostri dati, alle nostre transazioni, alle nostre infrastrutture critiche e, più in generale alla sicurezza dei cittadini e alla difesa del Paese.

La documentazione acquisita nel corso dell'indagine conoscitiva contiene una serie di dati significativi in relazione all'evoluzione delle diverse tipologie di attacco con particolare riferimento agli attacchi riconducibili al campo della cyber-war. Tali dati trovano conferma, oltre che nelle relazioni degli auditi, anche nel recente "Rapporto CLUSIT 2017" sulla sicurezza ICT.

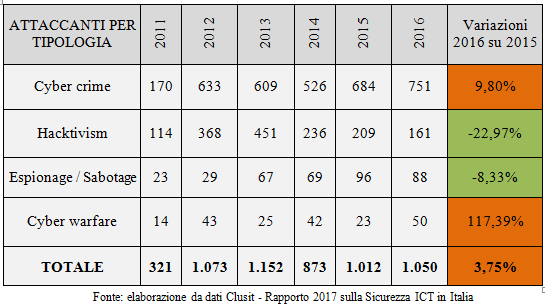

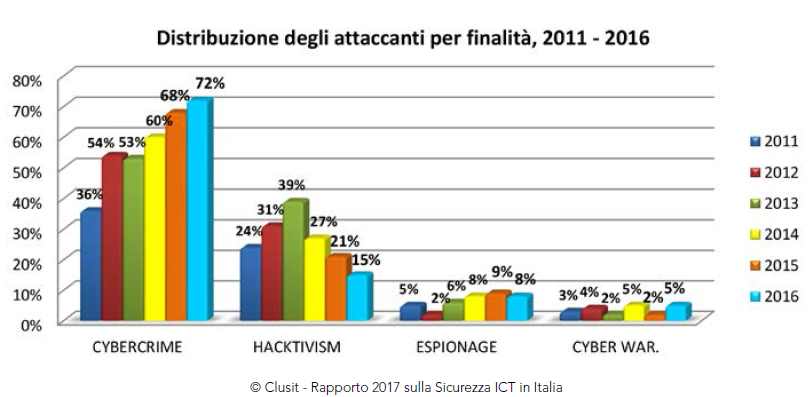

Dai dati emerge che in termini assoluti il numero di attacchi più elevato degli ultimi 6 anni è riconducibile alle categorie del cyber-crime e della cyber-war.

Nello specifico, nel 2016 si è registrato un aumento del 9,8 per cento degli attacchi compiuti per finalità cyber-crime e del 117 per cento degli attacchi di cyber-war, mentre rimangono sostanzialmente stabili, in lieve calo (dell'8 per cento), gli attacchi rientranti nel campo della cyber-espionage.

A questo proposito, nel rapporto CLUSIT 2017 si precisa che, "rispetto al passato, oggi risulta più difficile distinguere nettamente tra queste due ultime categorie: sommando gli attacchi di entrambe, nel 2016 si assiste ad un aumento del 16 per cento rispetto all'anno precedente (138 contro 119)".

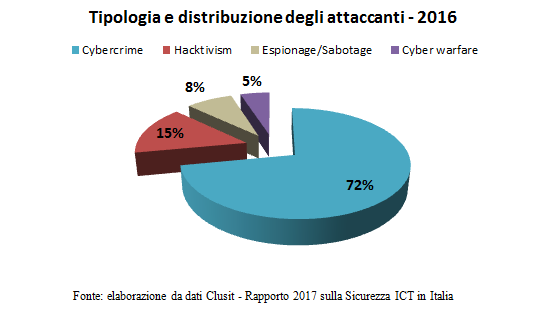

Nel 2014 il cyber-crime si era confermato la prima causa di attacchi gravi a livello globale, attestandosi al 60 per cento dei casi analizzati (era il 36 per cento nel 2011). Nel 2015 tale percentuale era il 68 per cento, che sale al 72 per cento nel 2016, mostrando un trend inequivocabile.

Il richiamato rapporto fa presente che nel quarto trimestre 2016 l'Italia si è collocata al quarto posto nel mondo per numero di utenti online complessivamente colpiti da attacchi di cyber-crime (29 per cento).

Più nel dettaglio, gli attacchi di cyber-crime passano dal 68 per cento al 72 per cento del totale, mentre l'hacktivismo diminuisce di 23 punti percentuali rispetto al suo picco del 2013, passando da oltre un terzo a meno di un sesto dei casi analizzati.

Per quanto riguarda le attività di espionage, rispetto alla percentuale degli attacchi gravi registrati nel 2015, la quota di attacchi nel 2016 è in lieve calo (dal 9 per cento all'8 per cento del totale), mentre l'information warfare, come precedentemente rilevato, risulta essere in forte crescita.

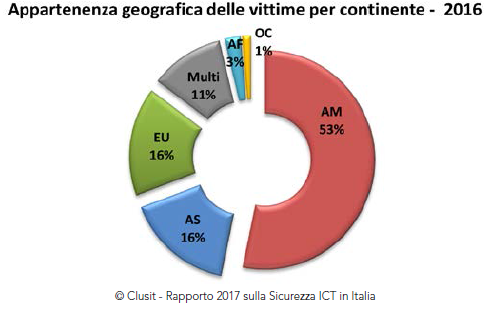

Sempre in base ai dati riportati nel rapporto CLUSIT 2017, diminuiscono leggermente nel secondo semestre del 2016, rispetto al primo semestre, le vittime di area americana (dal 55 per cento al 53 per cento), mentre crescono gli attacchi verso realtà basate in Europa (dal 13 per cento al 16 per cento) ed in Asia (dal 15 per cento al 16 per cento).